Modelo de madurez en ciberseguridad para empresas

Conectividad empresarial segura

noviembre 5, 2025

Automatización de la Ciberseguridad Empresarial

diciembre 10, 2025Modelo de madurez en ciberseguridad para empresas en Colombia: ¿en qué nivel estás?

Modelo de madurez en ciberseguridad para empresas: La ciberseguridad dejó de ser un proyecto aislado del área de TI. Hoy es un habilitador de negocio que protege ingresos, reputación y continuidad operativa. Sin embargo, muchas organizaciones en Colombia aún toman decisiones reactivas: invierten después de un incidente, ponen controles sin priorización o carecen de métricas claras. Para salir de ese ciclo, la herramienta más efectiva es adoptar un modelo de madurez en ciberseguridad que permita medir el estado actual, trazar un camino de mejora y justificar la inversión de manera objetiva.

En esta guía práctica, te explicamos cómo funcionan los niveles de madurez, cómo identificar en cuál está tu empresa, y qué pasos concretos puedes dar para evolucionar. Al final, podrás solicitar una evaluación de madurez con Sevencom SAS para obtener un plan de mejora accionable.

¿Qué es un modelo de madurez en ciberseguridad para empresas?

Definición en 3 frases: Un Modelo de madurez en ciberseguridad para empresas es un marco que evalúa qué tan preparada está una organización para prevenir, detectar, responder y recuperarse de incidentes. Aporta un lenguaje común para directivos y equipos técnicos, permitiendo priorizar inversiones según riesgo y valor para el negocio. Su resultado es un nivel de madurez que indica fortalezas, brechas y un roadmap de mejora continua.

¿Por qué es importante medir el modelo de madurez en ciberseguridad para empresas?

Riesgos de no hacerlo

- Multas y sanciones por tratamiento inadecuado de datos personales y fallas de seguridad.

- Interrupciones operativas que detienen ventas, atención a clientes o servicios críticos.

- Deterioro reputacional y pérdida de confianza de clientes, socios y reguladores.

- Mayor costo total por compras reactivas, sobreposicionamiento de herramientas y respuesta tardía a incidentes.

Beneficios de medir y gestionar la madurez

- Priorizar inversiones según impacto en riesgo y continuidad (no todo se resuelve con más tecnología).

- Justificar presupuesto con métricas alineadas a indicadores de negocio (MTTD/MTTR, disponibilidad, reducción de exposición).

- Acelerar la respuesta con procesos claros, roles definidos y playbooks probados.

- Mejorar cumplimiento con estándares y normativas, facilitando auditorías.

- Ganar ventaja competitiva al demostrar resiliencia tecnológica a clientes y aliados.

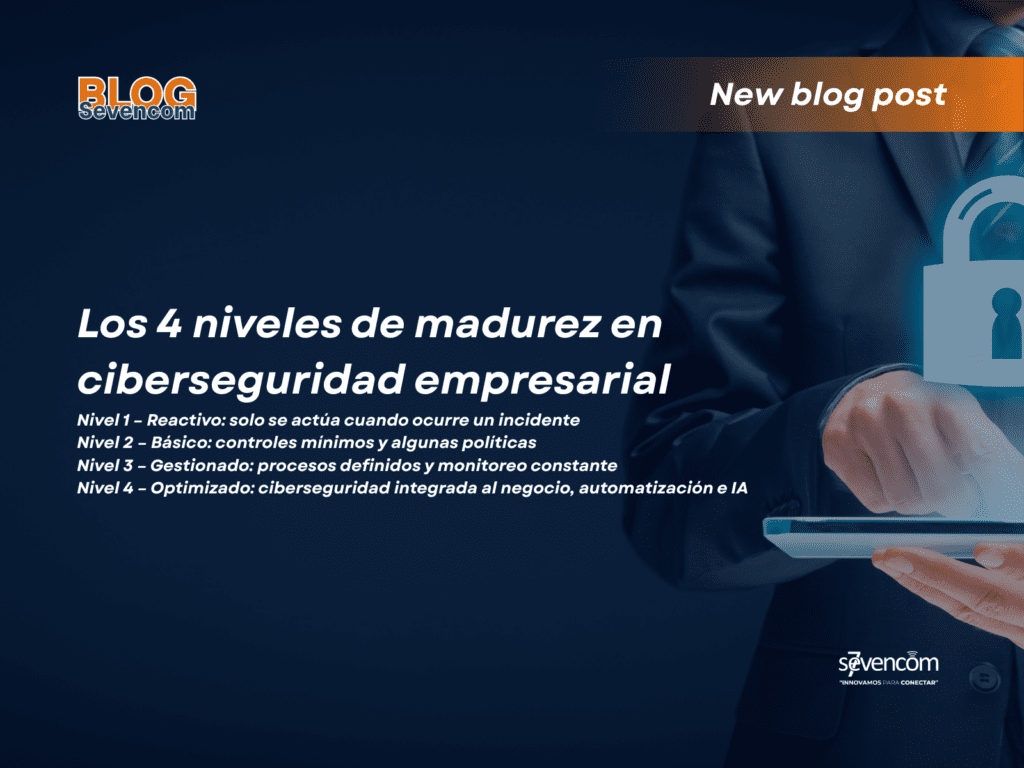

Los 4 niveles de madurez en ciberseguridad empresarial

Nivel 1 – Reactivo: solo se actúa cuando ocurre un incidente

La organización depende del esfuerzo individual y reacciona ante eventos sin un proceso estructurado. Existen controles aislados (antivirus básico, copias esporádicas), pero no hay métricas, ni responsabilidades claras ni visibilidad centralizada.

- Señales típicas: ausencia de inventario de activos; contraseñas compartidas; falta de parches; accesos excesivos; nula documentación.

- Riesgo: alto impacto ante ransomware, fugas de información y detenciones operativas.

- Enfoque recomendado: “primero lo esencial”: inventario, políticas mínimas, copias 3-2-1, MFA y endurecimiento básico.

Nivel 2 – Básico: controles mínimos y algunas políticas

Se implementan políticas iniciales y algunos controles: MFA para accesos críticos, copias de seguridad periódicas, antivirus/EDR, sensibilización al personal. Aún hay brechas de visibilidad, gestión de vulnerabilidades y monitoreo continuo.

- Señales típicas: políticas publicadas pero no auditadas; parches con retraso; logs dispersos; respuesta a incidentes ad-hoc.

- Riesgo: medio-alto; la organización depende de “héroes” internos.

- Enfoque recomendado: procesos básicos repetibles, hardening sistemático, consolidación de logs y tablero ejecutivo.

Nivel 3 – Gestionado: procesos definidos y monitoreo constante

La seguridad se gestiona mediante procesos documentados, roles y métricas. Se integra un SIEM con casos de uso, se ejecuta un programa de gestión de vulnerabilidades, se realizan simulacros de respuesta y pruebas de recuperación.

- Señales típicas: inventario vivo; segmentación de red; IAM con mínimos privilegios; parches críticos < 30 días; KPIs en comité.

- Riesgo: medio-controlado; incidentes se limitan con detección temprana y respuesta orquestada.

- Enfoque recomendado: madurar continuidad (BCP/DRP), automatizar tareas repetitivas y formalizar evaluación de terceros.

Nivel 4 – Optimizado: ciberseguridad integrada al negocio, automatización e IA

La seguridad es parte de la estrategia corporativa y opera con enfoque de mejora continua. Se adoptan capacidades de SOAR, analítica avanzada e integración con riesgos empresariales. La cultura de seguridad está extendida a colaboradores y proveedores.

- Señales típicas: métricas orientadas a riesgo; escenarios “what-if”; uso responsable de IA para detección y priorización; automatización de respuesta.

- Riesgo: reducido y gestionado dinámicamente; se toman decisiones basadas en datos.

- Enfoque recomendado: optimización continua, Red Team/Blue Team, evaluación de madurez periódica y reporting a junta directiva.

¿Cómo saber en qué nivel está tu empresa?

Responde este checklist express y asigna “Sí/No/Parcial” a cada punto. Si la mayoría está en “No/Parcial”, tu nivel probablemente sea 1 o 2; si predomina el “Sí” con métricas y evidencias, puedes estar en 3 o 4.

- ¿Mantienes un inventario actualizado de activos críticos (on-premise, nube, endpoints) con clasificación por sensibilidad?

- ¿Tienes políticas y procedimientos documentados, comunicados y revisados al menos una vez al año?

- ¿Cuentas con gestión de identidades (MFA, mínimos privilegios, revisión periódica de accesos, controles para terceros)?

- ¿Existe monitoreo continuo (centralización de logs, SIEM) con alertas y casos de uso relevantes a riesgos del negocio?

- ¿Ejecutas gestión de vulnerabilidades (escaneo, priorización y parchado) con metas de tiempo (SLA)?

- ¿Realizas pruebas de recuperación (BCP/DRP) y simulacros de respuesta a incidentes al menos 1–2 veces al año?

- ¿Mides KPI ejecutivos (MTTD/MTTR, % parches críticos < 30 días, tasa de clic en phishing, cobertura de backups 3-2-1)?

- ¿Cuentas con un programa de concienciación continuo (campañas, phishing drills, e-learning) con medición de efectividad?

- ¿Evalúas proveedores y terceros críticos (contratos, anexos de seguridad, pruebas de cumplimiento)?

- ¿Existe un plan de mejora vivo con iniciativas a 90/180/365 días y responsables definidos?

Agenda una evaluación de madurez con Sevencon

Pasos para avanzar de nivel en ciberseguridad

Fortalecer políticas y cultura

La tecnología sin procesos ni cultura se queda corta. Define gobierno (roles y responsabilidades), establece un ciclo de revisión de políticas y ejecuta un programa de concienciación medible. Incluye simulaciones de phishing, cápsulas de micro-aprendizaje y guías rápidas de actuación. Incorpora la seguridad en onboarding y offboarding de personal, y refuerza con comunicación interna.

- Políticas esenciales: seguridad de la información, clasificación de datos, uso aceptable, control de accesos, gestión de parches, continuidad y respuesta a incidentes.

- Buenas prácticas: principio de mínimo privilegio, separación de funciones, need-to-know, verificación de terceros y pruebas de restauración.

Integrar herramientas de monitoreo y automatización

Consolida la visibilidad con un SIEM, casos de uso priorizados por riesgo y alertas accionables. Complementa con EDR/XDR para endpoints, protección de identidades e integraciones con orquestación/automatización (SOAR) para reducir MTTD y MTTR. Automatiza las tareas repetitivas (aislar host comprometido, revocar credenciales, abrir tickets), manteniendo siempre la validación humana para las acciones de mayor impacto.

Trabajar con un aliado especializado en ciberseguridad empresarial

Un socio experto acelera la curva de madurez con metodologías probadas y métricas de negocio. Sevencom te acompaña desde el diagnóstico hasta la operación, conectando controles técnicos con objetivos corporativos y demostrando resultados en comité ejecutivo.

Metodología de evaluación de madurez de Sevencom

- Assessment: entrevistas a responsables, revisión documental, análisis de arquitectura, escaneos de vulnerabilidades y muestreo de controles.

- Scoring N1–N4: contraste contra el modelo y mapa de riesgos priorizado por impacto y probabilidad.

- Roadmap: plan de mejora 90/180/365 días con quick wins, dependencias, estimación de esfuerzo y KPIs.

- Entrega ejecutiva: informe para comité, soporte en socialización y definición de presupuesto.

Entregables: informe de madurez, lista de hallazgos, recomendaciones tácticas y estratégicas, tableros KPI y plan de implantación.

Solicita una evaluación de tu infraestructura TI

Protege tu empresa hoy — WhatsApp 314 5653732

Normativas y marcos de referencia (contexto Colombia)

- Protección de datos personales: alinea controles con las obligaciones de tratamiento, seguridad y notificación de incidentes. La prevención y evidencia documental son clave ante auditorías.

- ISO/IEC 27001:2022: marco reconocido para sistemas de gestión de seguridad de la información (SGSI) que organiza políticas, procesos y controles técnicos.

- Continuidad del negocio (BCP/DRP): diseñar, probar y ajustar planes de continuidad eleva la resiliencia ante caídas de servicios, ataques y desastres.

- Buenas prácticas emergentes: enfoque Zero Trust, gestión de identidades privilegiadas (PAM), seguridad de la cadena de suministro y protección de servicios en nube.

Riesgos y tendencias que afectan a Colombia y LATAM

Los atacantes aceleran el tiempo de intrusión y usan automatización para escalar. Las campañas más frecuentes combinan ingeniería social (phishing), robo de credenciales y explotación de vulnerabilidades públicas. Sectores como financiero, salud y retail se mantienen entre los más atacados por su volumen de datos y dependencia de disponibilidad.

Implicación para el negocio: reforzar autenticación multifactor, higiene de identidades, parchado oportuno, monitoreo contextual y planes de respuesta probados.

Caso de uso tipo: de Nivel 2 a Nivel 3 en 120 días

Contexto: empresa del sector salud con sedes en Bogotá y Medellín. Tenía políticas básicas, backups periódicos y capacitación esporádica, pero carecía de monitoreo centralizado y gestión de vulnerabilidades.

Intervención: Sevencom ejecutó un assessment, consolidó inventario, segmentó redes críticas, desplegó SIEM con casos de uso (accesos anómalos, exfiltración, privilegios) y formalizó respuesta a incidentes con playbooks. Se establecieron metas de parchado y simulacros trimestrales.

Resultados: reducción del MTTD/MTTR, control de cambios más riguroso, menor exposición a ransomware y evidencia para auditorías. El comité aprobó el paso a 24/7 y la extensión del programa a proveedores críticos.

KPIs y métricas para el comité ejecutivo

- MTTD/MTTR: tiempo medio de detección y recuperación por tipo de incidente.

- % parches críticos < 30 días: cobertura de remediación en sistemas clave.

- Phishing click-rate: evolución de la tasa de clic y reporte de sospechas.

- Cobertura de backups 3-2-1: frecuencia, retención, pruebas de restauración.

- Activos inventariados: porcentaje de endpoints/servidores/nube con clasificación y dueño de negocio.

- Incidentes con RCA: porcentaje con análisis de causa raíz y acciones preventivas cerradas.

- Nivel de madurez global: puntaje agregado por dominio (identificar, proteger, detectar, responder, recuperar).

Errores comunes que frenan el modelo de madurez en ciberseguridad para empresas

- Confiar solo en tecnología sin procesos ni cultura.

- Falta de visibilidad (logs dispersos, activos desconocidos).

- No probar copias ni planes de continuidad.

- Subestimar terceros y accesos privilegiados.

- No alinear con el negocio ni reportar en lenguaje ejecutivo.

Cómo construir el business case y estimar el ROI

Presenta la ciberseguridad como un portafolio de riesgos: cuantifica impacto potencial (interrupción, datos, reputación), probabilidades y costos de mitigación. Compara escenarios “con y sin” controles para demostrar reducción de pérdida esperada. Incluye beneficios indirectos: menores tiempos de indisponibilidad, cumplimiento regulatorio y confianza del cliente.

En la práctica, el roadmap prioriza “quick wins” (MFA, higiene de identidades, parchado urgente, copias verificadas) y proyectos estratégicos (SIEM, IAM, segmentación, SOAR). Define hitos trimestrales, dueños y KPIs.

Checklist de autoevaluación — 20 ítems

Utiliza esta lista para una revisión rápida con tu equipo (marca Sí/No/Parcial y evidencia):

- Inventario de activos críticos con dueño de negocio.

- Clasificación de datos y controles por sensibilidad.

- Políticas publicadas y aceptadas por el personal.

- MFA en accesos críticos (VPN, correo, nube, administración).

- Gestión de privilegios y revisiones periódicas de accesos.

- Centralización de logs y casos de uso en SIEM.

- Programa de gestión de vulnerabilidades con SLA.

- Configuraciones seguras (hardening) aplicadas y verificadas.

- Backups 3-2-1 y pruebas de restauración documentadas.

- Plan de respuesta a incidentes con playbooks.

- Simulacros de respuesta realizados y lecciones aprendidas.

- Planes BCP/DRP probados al menos una vez al año.

- Concienciación continua y medición de efectividad.

- Seguridad de correo (SPF, DKIM, DMARC) y filtros.

- Segmentación de red y microsegmentación donde aplique.

- Protección de endpoints (EDR/XDR) y contención rápida.

- Gobierno de identidades (IAM) y PAM para cuentas críticas.

- Evaluación de terceros/proveedores con criterios de seguridad.

- Métricas ejecutivas (MTTD, MTTR, % parches) en comité.

- Evaluación de madurez y roadmap actualizados anualmente.

La madurez en ciberseguridad como ventaja competitiva

La pregunta no es si tu empresa sufrirá un intento de intrusión, sino cuán lista está para detectarlo a tiempo, contenerlo y recuperarse con mínimos impactos. Adoptar un modelo de madurez te permite tomar control de la seguridad, enfocar el presupuesto donde más reduce riesgo y demostrar resiliencia a clientes y reguladores.

El siguiente paso es convertir el diagnóstico en acción. Con la evaluación de madurez de Sevencom, obtendrás un panorama claro de tu nivel (N1–N4), un roadmap priorizado y apoyo para presentar el plan al comité.

Agenda tu evaluación de madurez con Sevencom

Escríbenos al WhatsApp 314 5653732

Preguntas frecuentes

¿Qué es un modelo de madurez en ciberseguridad?

Es un marco para evaluar capacidades de prevención, detección, respuesta y recuperación. Asigna un nivel (de reactivo a optimizado) y define un plan de mejora.

¿Cómo saber si mi empresa tiene una ciberseguridad básica o avanzada?

Usa el checklist de este artículo. Si careces de inventario, monitoreo centralizado y pruebas de continuidad, probablemente estés en N1–N2. Con procesos definidos, métricas y SIEM activo, te acercas a N3–N4.

¿Cada cuánto se debe evaluar la madurez en ciberseguridad?

Al menos una vez al año o ante cambios relevantes: nuevas sedes, migración a nube, adquisiciones, nuevas regulaciones o incidentes significativos.

¿Qué beneficios tiene elevar el nivel de madurez en ciberseguridad?

Reducción de tiempos de detección y recuperación, menor probabilidad de interrupciones, cumplimiento más sencillo y mejor uso del presupuesto.

¿Sevencom puede ayudarme a evaluar la ciberseguridad de mi empresa?

Sí. Realizamos assessment, scoring N1–N4, mapa de riesgos y un roadmap 90/180/365 días con KPIs. Contáctanos para iniciar.